理论题

单选题(第一部分200题)

1、SSL协议工作在哪一层(B)

(A)应用层

(B)应用层与传输层之间

(C)传输层

(D)传输层与网络层之间

2、下面不属于SSL握手层功能的是(B)

(A)验证实体身份

(B)应用层数据实施加解密

(C)协商密钥交换算法

(D)生成及交换密钥

3、一个数据包过滤系统被设计成允许你要求服务的数据包进入,而过滤掉不必要的服务。这属于(A)原则。

(A)最小特权

(B)阻塞点

(C)失效保护状态

(D)防御多样化

4、案例分析(Windows系统环境)

以Administrator用户登录系统,新建common用户,默认隶属Users用户组;在本地磁盘C 中新建名为test的文件夹,设置其对common用户只有读取和执行权限;在test目录下新建子文件夹subtest,设置其对common用户只有写权限。以common用户登录系统,其对c:\test\subtest目录拥有的权限是(C)。

(A)仅写权限

(B)仅读取和执行权限

(C)读取、写和执行权限

(D)Users组默认权限

5、不属于安全策略所涉及的方面是(D)

(A)物理安全策略

(B)访问控制策略

(C)信息加密策略

(D)防火墙策略

6、Windows主机推荐使用(C)格式

(A)FAT32

(B)EXT3

(C)NTFS

(D)FAT

7、Linux2.6内核将系统用户的加密口令存储在(B)文件中

(A)/etc/passwd

(B)/etc/shadow

(C)/etc/group

(D)/etc/hosts

8、按照TCSEC(由美国国防部提出的可信计算机系统评测标准)标准,Windows Server 2003系统的安全级别是(D),未启用SELinux保护的Linux系统的安全级别是(D),启用SELinux保护的Linux系统的安全级别是(B)

(A)A级

(B)B1级

(C)B2级

(D)C2级

9、使用shell命令umask重新为文件分配默认权限为rwxr—r--,umask的作用代码(A)

(A)033

(B)744

(C)022

(D)722

10、在Linux FC5系统环境中,SELinux配置文件(D)

(A)/etc/sysconfig/selinux/config

(B)/usr/etc/selinux/config

(C)/usr/share/selinux/config

(D)/etc/selinux/config

11、在HTTP错误消息中,表示访问被拒绝的代码是(C)

(A)400

(B)401

(C)403

(D)404

12、在FTP应答消息中,表示命令正常执行的代码是(A)

(A)200

(B)220

(C)331

(D)500

13、案例分析

运行网络审计工具的主机系统与企业发布信息的Web、FTP、MySQL服务器位于同一网段。分析审计日志,发现在某一时间段,网络中有大量包含“GET”负载的数据流入本网段。假设在此时间段,网络中发生了异常的网络行为,则此种异常行为最可能是(B)。

(A)SQL注入攻击

(B)Web漏洞扫描

(C)FTP弱口令扫描

(D)Flood攻击

14、案例分析

运行网络审计工具的主机系统与企业发布信息的Web、FTP、MySQL服务器位于同一网段。分析审计日志,发现在某一时间段,网络中有大量包含“USER”、“PASS”负载的数据流入本网段。假设在此时间段,网络中发生了异常的网络行为,则此种异常行为最可能是(C)。

(A)SQL注入攻击

(B)Web漏洞扫描

(C)FTP弱口令扫描

(D)Flood攻击

15、下列措施中不能增强DNS安全的是(C)

(A)使用最新的BIND工具

(B)双反向查找

(C)更改DNS的端口号

(D)不要让HINFO记录被外界看到

16、为了防御网络监听,最常用的方法是(B)

(A)采用物理传输(非网络)

(B)信息加密

(C)无线网

(D)使用专线传输

17、IPSec认证报头(AH)不提供的功能(A)

(A)数据机密性

(B)数据源认证

(C)抗重播保护

(D)数据完整性

18、IPSec传输模式下,针对IPv4数据包,AH不进行验证保护的数据是(C)

(A)原始IP头

(B)AH报头

(C)封装后IP头

(D)上层负载数据

19、Windows 2003 SAM存放在(C)

(A)WINDOWS

(B)WINDOWS\system32

(C)WINDOWS\system32\config

(D)WINDOWS\system

20、TCP端口全扫描方式,扫描、被扫描端口(开放)间的会话过程(A)

(A)SYN->SYN+ACK->ACK->ACK+FIN

(B)SYN->SYN+ACK->RST

(C)SYN->ACK+RST

(D)SYN->SYN+ACK->ACK+FIN

21、TCP端口半扫描方式,扫描、被扫描端口(开放)间的会话过程(B)

(A)SYN->SYN+ACK->ACK->ACK+FIN

(B)SYN->SYN+ACK->RST

(C)SYN->ACK+RST

(D)SYN->SYN+ACK->ACK+FIN

22、TCP端口半扫描方式,扫描、被扫描端口(关闭)间的会话过程(C)

(A)SYN->SYN+ACK->ACK->ACK+FIN

(B)SYN->SYN+ACK->RST

(C)SYN->ACK+RST

(D)SYN->SYN+ACK->ACK+FIN

23、FTP弱口令扫描时,被扫描主机响应代码331,表示(D),被扫描主机响应代码230,表示(B)

(A)用户不存在

(B)扫描成功

(C)口令失败

(D)要求输入用户密码

24、利用socket开发基于原始套接字的网络嗅探器时,需创建的socket类型是(D)

(A)SOCK_DGRAM

(B)SOCK_STREAM

(C)SOCK_ALL

(D)SOCK_RAW

25、TCP/IP协议是(A)的,数据包在网络上通常是(D),容易被(B)

(A)开放的

(B)窃听和欺骗

(C)加密传输

(D)明文传输

26、安全漏洞产生的原因很多,其中口令过于简单,很容易被黑客猜中属于(A)

(A)配置管理和使用不当

(B)系统和软件设计存在缺陷

(C)技术实现不充分

(D)通信协议不完备

27、以下(C)方法主要通过查证文件或者对象是否被修改过,从而判断是否遭到入侵

(A)签名分析

(B)统计分析

(C)数据完整性分析

(D)水印分析

28、在一条地址消息的尾部添加一个字符串,而收信人可以根据这个字符串验明发信人的身份,并可进行数据完整性检查,称为(B)

(A)身份验证

(B)数字签名

(C)数据保密

(D)数字证书

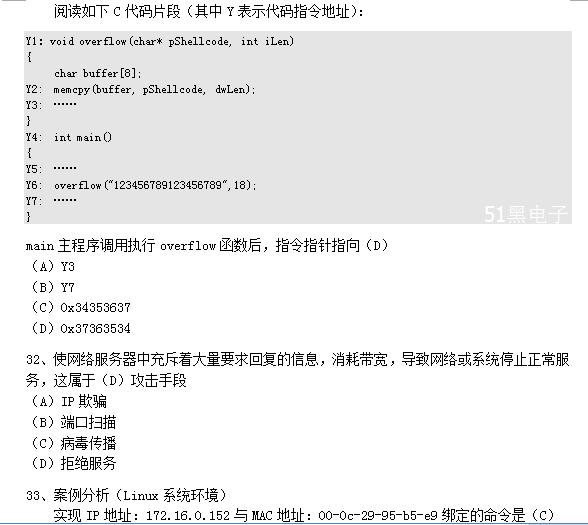

29、向程序的缓冲区(堆、栈等)中写入超出其长度的数据是(A)攻击手段

(A)缓冲区溢出

(B)端口扫描

(C)SQL注入

(D)木马植入

30、不属于黑客被动攻击的是(B)

(A)网页木马

(B)缓冲区溢出

(C)浏览恶意网页

(D)打开病毒附件

完整的Word格式文档51黑下载地址:

网络攻防竞赛题库--中软吉大-预赛10%.doc

(557 KB, 下载次数: 23)

网络攻防竞赛题库--中软吉大-预赛10%.doc

(557 KB, 下载次数: 23)

|

ID:599641

发表于 2019-8-13 10:19

ID:599641

发表于 2019-8-13 10:19